Bugtragtları Olan Alanları, Exploit Savunması Olmayan Korumasız Sistemlere Saldırıya Hazır Olan Bir Saldırı Mekanizması Olduğunu Söyleyebiriliz, Üstesinden Gelmesi İçinde Peşini Bırakmayan Ardısıra Çeşitli Derlemeler ve Uygulamalardır.

Belirlenmiş ve Savunması Olmayan Sistemler Her Zaman Saldırı Alma Hedefindedir.

Akabinden Sonra Sistemlerin Açıklarını Bulur, Bu Açıkları Kullanan Scriptler Yazılır.

Bu Scriptleri Yazmak Son Derece Uzman ve Professional Niteliklere Sahip Kişiler Tarafından Derlenir.

Güvenlik Uzmanları, Uzman Coder’s , Gelişmiş Sistem Kullanıcıları vb. Kişi’lerden Geçer.

Bir Takım Kişiler , Kullanmaya Hazır Dökümanlarını Hazırda Tutar ve Yazmaya Yönelik Bilgelerini Kullanmaktada Zorlanmazlar. Ülkemiz de de Fazlasıyla Rastlanmasada Uluslar Arası Güvenlik Açıklarını Duyuran Portallerde Saldırıyı Kumanda Edecek ANTİ – EXPLOİT Programları ve Ulusal Sistem Güvenliğini Korumayı Amaçlama Niteliklerinde de Açıkları Kapatan ve Server Adminlerini Bilgilendirenlerde Bulunmaktadır.Bir Nevi Cyber War, Brain Storm…

Exploit Saldırılardan Korunmak İçin Güvenliği Ön Planda Tutan Yöneticiler Dikkat ve Takiple Gelişmeleri Yakından Takip Etmek Zorundadırlar, Devamlı Sürüm Güncellemelerinde Açıklarına Yama Paketleri Katma Mecburiyetini Duymaktadırlar.

Güvenliklerini Daima Takipleriyle Ön Planda Tutmayı Amaçlamaktadırlar.Birde Bu Takipleri Yapmayan ve Güvenliklerini Askıya Alıp Riske Girdiklerini Bilmeyen Yöneticiler Mevcut.

İşte Böyle Olduğunu Düşünürsek Kurbanların Exploite Yakalanmaları ve Maruz Kalmaları ½-80 Oranındadır.Onlarında Vah Hallerine

Yazılım üreticisi hızlı bir şekilde açığı bilmeli ve gerekeni yapmalı.

Exploit’in niteliği teorik olarak exploit olarak adlandırılıyor.

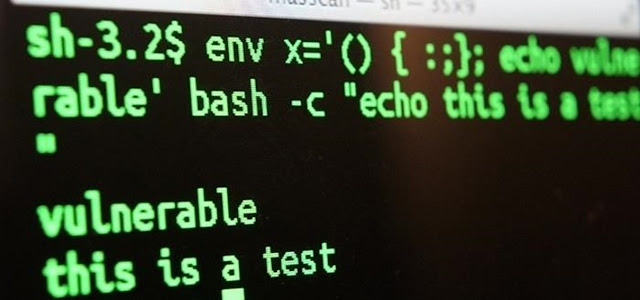

Ekseriya exploit’ler devreye giriyor, bir bilgisayar program kodu veri birbirinden ayırmazsa. Böylece mesela bir Buffer Overflow saldırganın kodu yanlış hafızaya yazılır ve programın uygulamasında manipule edilir.

Bir başka yöntem ise Format String saldırılarıdır. Filtre edilmemiş user komutu format fonksiyonu printf() olarak verilir.

Vulnerability

Local Exploits

Remote Exploits

Dos Exploits

Command Execution Exploits

SQL Injection Exploits

Zero Day Exploits

Vulnerability

Savunması Olmayan,Pasif,Negatif Deactive Edilmeye Hazır Olduğunu İma Eder.Yani Açık Kapısı Olan veya Açık Kapıların Tespitidir , ”Güvenlik Açıkları ”Evet ! Bu Pasifizeler Üzerinden Saldırıya Açık Kapı Nitelikleridir. Zararı Uygulamaya Sokmak İçin Savunmasız Olunan Alanlar Tercih Edilir ve Bu Yoldan Etkileşime Başlanır. Bu Takip ve Neticenin Uzman Kullanıcıları Götüreceği Yolun Sonunda EXPLOİT Devreye Girmektedir.

Local Exploits

Lokal exploit’ler mesela bir *.exe *.gif vs gibi dosya çalıştırıldığında devreye girer ve yerel bilgisayarda yüklü olan vulnerable (savunmasız/yaralı) yazılım sayesınde exploit’te entegre edilmiş Shellcode’u çalıştır ve kötü kod enjekte eder. Bunun sayesinde saldırgan yüksek haklara sahip olur.Tercih Edilenler Genelde Local Saldırı Türleridir, Local Saldırı Türleri Daha Etkili ve Şiddetlidir.

Remote Exploits

Bir Remote Exploit İnternet(ağ) üzerinden çalışmakta ve mevcut olan güvenlik açığını kullanarak, bir vulnerable sisteme erişim sağlamaktadır.Kendi Bilgisayarınızdan Uzaktaki Bilgisayara Yapılan Sık Kullanılan Saldırı Biçimi Türündedir.

Dos Exploits

Command Execution Exploits

Saldırgan tarafından kontrol edilen bir program kodu hedef sisteme uygulama.Böyle bir exploit’i doğru şekilde çalıştırabilmesi için programcı veya saldırgan, hafıza olmak üzere hedef uygulamayı iyi bilmesi gerek.Bu bilgileri açık bir program kodu kaynağından veya test ederek edinir. Kendi kodunu becerikli yere yerleştirmeli çalıştırabilmesi için.Command-Execution-Exploits çok tehlikeli, çünkü hedef olan sistemde saldırgan tüm haklara sahip oluyor.Daha doğrusu tüm haklar ile sistemi yönetiyor.

SQL Injection Exploits

SQL (Structured Query Language) veri tabanlarında veri çekme, silme ve değiştirme gibi işlemler için kullanılan basit yapılı bir dildir. Bugün hemen hemen tüm web uygulamalarının altyapısında veri tabanı desteği vardır ve bu web uygulamaları veri tabanı ile SQL aracılığıyla anlaşırlar.Bir siteye mesaj bıraktığınızda bu mesaj veri tabanına kaydedilir. O mesaj onaylandığında veri tabanındaki bir alan güncellenmiş olur. Yönetici veri tabanındaki kaydı silerek o mesajın siteden silinmesini sağlar.

Örnek bir kayıt silme SQL çümlesi şu şekilde olabilir; DELETE FROM members WHERE id=17

Yukarıdaki kod veri tabanı tarafından çalıştırıldığında Members tablosunda ID alanı 17 olan kayıt silinecektir.

Web uygulamalarında birçok işlem için kullanıcıdan alınan veri ile dinamik SQL cümlecikleri oluşturulur. Mesela “SELECT * FROM Products” örnek SQL cümleciği basit şekilde veri tabanından web uygulamasına tüm ürünleri döndürecektir. Bu SQL cümlecikleri oluşturulurken araya sıkıştırılan herhangi bir m eta -karakter SQL Injection’a neden olabilir. SQL injection’ ile birçok şeye erişebilir dikkat edilmesi gereken önemli açıklardan biridir.

Bir Exploit, açığa aynı günde yazılan ve sanalda hızlı bir şekilde yayınlanan güvenlik açığı ( 0-Gün Exploit)

Bu tip Exploitlerin tehlikeli olmasinin sebebi ise hiçbir üretici veya geliştirici bu güvenlik açığını kısa bir süre içerisinde yeni bir yama ile doğru veya anlamlı bir şekilde kapatamaması. Böyle bir saldırı Zero-Day-Saldırı olarak adlandırılıyor. Zero-Day-Saldırıları etkili, çünkü hızlı ve otomatize edilmeden yeni bir güvenlik açığı kullanılabiliyor. Önceden bir Firewall veya Anti-Virus-Software imzası ile karşılaşmadan.

Bunlar sadece belirli kullanım tekniklerini önler, fakat bir güvenlik açığından korunma imkânsız. Kısmen olarak Intrusion Detection System sayesinde bir saldırı tespit edilebilir veya intrusion prevention system sayesinde belki bir saldırı önlenebilir. Genel sorun ise yanlış programlama.Tek çare ise işlem hatasından kaynaklanan güvenlik açıklarını geliştirmede önleme.